A pesar de que hay decenas de millones de vegetarianos en todo el mundo, todavía hay un sinfín de falsos mitos que se consideran certezas. A efectos prácticos, son ideas que desalientan a quienes están pensando dejar de comer carne y desacreditan este tipo de dieta.

Pasarse a una dieta vegetal no es fácil, qué duda cabe, pero precisamente por ello hay que contar con información fidedigna que evite dar pasos en falso y, en suma, facilite la adopción de una forma de alimentarnos equilibrada.

Quizás el título es muy subjetivo y explícito, pero he visto tantos disparates y comentarios en las redes, que veo necesario escribir este artículo para dar a conocer un poco que es esto de ser vegetariano y evitar tener que dar explicaciones continuamente.

Vamos al lio. Ya sabemos qué es el carnismo, que es lo que hemos tenido toda la vida, así que toca preguntarse:

¿Qué es el vegetarianismo?

El vegetarianismo o vegetarismo es un régimen alimenticio que rechaza el consumo de carnes de todo tipo, de pescado y de productos derivados de origen animal, dependiendo de su grado de rigurosidad.

Así, el vegetarianismo puede oscilar entre formas más leves o moderadas, y el vegetarianismo total o veganismo. A menudo esto también involucra una forma de filosofía vital de rechazo hacia la explotación animal, exterminio y el maltrato de las demás especies.

Por eso, un vegetariano a menudo se opone al consumo de productos no alimenticios que provengan de actividades de maltrato, como son cosméticos probados en animales, cueros, pieles y otros elementos de consumo. Esto puede también estar acompañado de actitudes de compromiso ecológico y/o anticapitalista.

Sin embargo, a menudo la dieta vegetariana acepta harinas, azúcares y otros productos procesados o con colorantes, lo cual la distingue de otros modelos dietéticos como la comida macrobiótica o naturista.

Origen del vegetarianismo

El vegetarianismo es una tendencia dietética muy antigua en la historia de la humanidad.

Prácticas religiosas ancestrales como la brahmánica o hindú lo contemplaban entre sus dharmas o filosofías de vida.

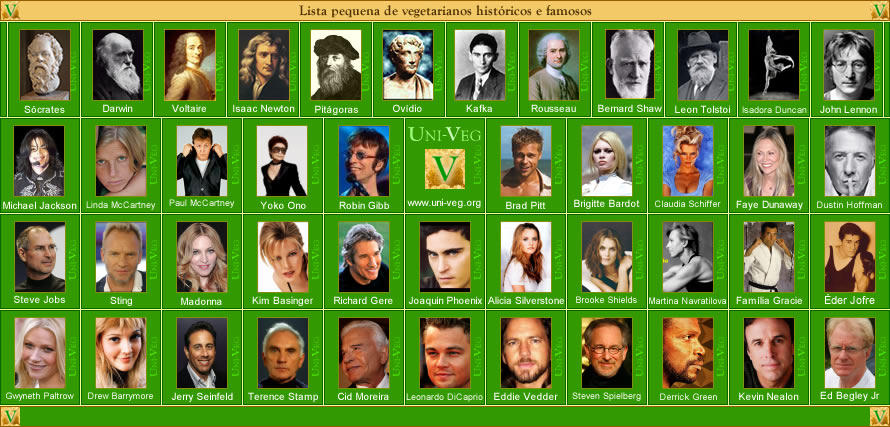

También se dice que el antiguo filósofo griego Pitágoras la imponía a sus seguidores, por lo que antiguamente se conocía a la dieta vegetariana como “dieta pitagórica”. También mucho otros filósofos fueron y argumentaron a favor de no sacrificar ningún tipo de ser vivo, como Plutarco, Hesíodo, Porfirio, Empédocles, Diógenes Laercio, Galeno, Cicerón, Séneca, Plotino, Platón, Aristóteles, etc. Por citar algunos de los clásicos. También grandes científicos y escritores, artistas e inventores lo han sido, como Leonardo Da Vinci, Leon Tolstoi, Voltaire, Tesla, etc.

Sin embargo, la primera mención del vegetarianismo como tal en el mundo occidental aparece en 1847, en Inglaterra, debido a la aparición de la Vegetarian Society en Manchester, la primera asociación vegetariana de la historia.

Tipos de vegetarianismo.

Dependiendo de qué tan rigurosa sea su dieta o de qué alimentos del mundo animal acepta consumir, podremos hablar de varias dietas vegetarianas:

- Apiovolactovegetariano. No consume ningún tipo de carnes ni pescados, pero sí huevos, lácteos y miel.

- Ovolactovegetariano. No consume ningún tipo de carnes ni pescados, pero sí huevos y lácteos.

- Lactovegetariano. No consume ningún tipo de carnes ni pescados, pero sí lácteos y miel.

- Ovovegetariano. No consume ningún tipo de carnes ni pescados, pero sí huevos y miel.

- Apivegearianismo. No consume ningún tipo de carnes ni pescados, ni lácteos, ni huevos, pero sí miel.

- Pescetarianismo. No consume ningún tipo de carnes, excepto pescados y frutos del mar, huevos, lácteos y miel.

- Semivegetariano. Simplemente consume la menor cantidad posible de carnes.

- Veganismo. No consume ningún tipo de productos de origen animal.

Hay múltiples combinaciones, yo por ejemplo, no consumo ningún tipo de carne, pero de vez en cuando si pescado, y si no queda más remedio, alguna vez huevo y lácteos.

Historia del vegetarianismo.

La primera noticia que se tiene de actitudes abiertamente vegetarianas (en realidad lactovegetarianas) provienen de la India y la Grecia Antiguas, alrededor del siglo VI a.e.m.

En ambos casos se las vincula con actitudes de no violencia o de rechazo al asesinato para comer, debido a motivaciones filosóficas o religiosas.

Este tipo de actitudes, que se asociaron al mundo pagano, desaparecieron totalmente de Occidente cuando el Medioevo impuso el cristianismo como doctrina moral y religiosa imperante.

Se sabe que muchas órdenes monacales restringían el consumo de carnes rojas, pero no de pescados, como una forma de fomentar el ascetismo.

El vegetarianismo resurgió con el Renacimiento y desde entonces se ha cultivado. Pero su aceptación y popularización es más bien reciente: la Unión Vegetariana Internacional, de hecho, fue creada en 1906.

Ventajas del vegetarianismo.

Las ventajas de la dieta vegetariana tienen que ver principalmente con la reducción de grasas en el organismo, menores incidencias de diabetes tipo 2 y niveles mucho más saludables de presión sanguínea, colesterol y menor riesgo de enfermedades cardíacas.

Esto, desde luego, asumiendo que se cumpla con otras condiciones vitales como ejercicio, consumo de nutrientes faltantes, y se eviten el alcohol y el tabaco.

La dieta vegetariana no es una cura para ninguna enfermedad.

Desventajas del vegetarianismo.

Veamos algunos prejuicios y vamos a desmitificarlos. Los carnistas argumentan cosas como que con una dieta vegetariana te mueres, te vuelves tonto (los carnistas son muy inteligentes), te debilitas, enfermas o un montón de sandeces que jamás podrán demostrar básicamente porque carecen de evidencia y jamás se han dignado ni a probarlo ni siquiera a consultarlo. Es por eso que vamos a desmontar los mitos más importantes:

El primero de la lista que siempre sale al que se le da más importancia por el argumento de la autoridad es el que sigue:

La eliminación de las carnes en la dieta tiene como consecuencia negativa la erradicación de las fuentes de vitamina B12.

Esta vitamina es imposible de sintetizar en el organismo humano, es vital para la correcta función cerebral, y existe en bajísimas proporciones en el mundo vegetal.

No son un sustituto viable los huevos y los lácteos, por lo que estos nutrientes, así como la omega3, vitamina D y calcio, a menudo deben consumirse de manera suplementaria.

¡FALSO! No solo grandes filósofos de la antigüedad fueron vegetarianos y no tenían estas carencias, actualmente hay culturistas y campeones del mundo que también son vegetarianos desde hace años. Aparte del pescado, la vitamina B12 también la puedes encontrar en cereales, leche de soja, tofu, algas, etc. ¿Necesitas un suplemento alimenticio? No, si miras las etiquetas de los alimentos vegetarianos (salchichas, hamburguesas, tortillas sin huevos, patés, empanados, albóndigas, pizzas, lonchas, etc.) ademas de estar buenísimas tienen una característica, tienen añadidas múltiples vitaminas, entre ellas B12. Por consiguiente, puedes volverte vegetariano con toda tranquilidad, vas a ponerte cada vez más ágil mental y físicamente, no vas a adelgazar si no quieres, y no vas a estar falto de vitaminas, sino de grasas animales nocivas y además te ayudará a evitar el cáncer. Seguimos.

La dieta vegetariana no protege contra la osteoporosis, ni contra varios tipos de cáncer, como el de mama, de colon o de próstata.

¡FALSO! Es precisamente el consumo de carne la que produce estos tipos de cáncer, y así lo atestigua la OMS.

Si eres vegetariano, podrás reducir notablemente el riesgo de padecer cáncer de colon o cualquier otro. Aumentar la ingesta de fibra y disminuir el de carnes rojas son dos de las claves más importantes.

Este beneficio ya ha sido probado por diversas investigaciones, entre los que encontramos el de la Universidad de Loma Linda en California (USA)

En él, estudiaron durante siete años a 77000 adultos, entre los que se encontraban vegetarianos y no vegetarianos. Finalmente, se concluyó en que los que los que seguían una dieta vegetariana, mostraban un menor porcentaje a sufrir cáncer de colon que los que no.

Según varias investigaciones, la dieta vegetariana ayuda a reducir la presión arterial de forma natural. Así que si sufres una presión alta, no dudes en intentar realizar una dieta vegetariana.

¿Sabías que una de las consecuencias de ser vegetariano deriva en una reducción de la posibilidad de sufrir diabetes tipo 2?

Otro estudio comprobó que llevar a cabo una dieta vegetariana ayuda a evitar la obesidad y en consecuencia, a reducir el riesgo de diabetes tipo 2.

Por otro lado, si ya sufres diabetes, puedes ayudar a controlarla de manera natural. Así lo ha afirmado esta investigación científica. La “culpa” la tienen las frutas, hortalizas, frutos secos y legumbres, las cuales aumentan la resistencia a la insulina, trayendo como consecuencia un menor riesgo de contraer algún tipo de complicación.

Cuando dejamos de ingerir alimentos de origen animal, se reducen nuestros niveles de triglicéridos, colesterol general y por ende, colesterol LDL o malo.

Un estudio llevado a cabo por la Universidad de Oxford (Reino Unido), analizó a 2000 sujetos, concluyendo que los vegetarianos suelen gozar de niveles de colesterol más bajos que el resto.

Ser vegetariano se deriva en una producción de un mayor número de antioxidantes para nuestro cuerpo. Según una investigación, se produce un menor estrés antioxidativo y lo que conlleva a una mejor conservación de nuestro cuerpo, tanto a nivel exterior como interior.

Derivado de la anterior consecuencia, al gozar de una mayor concentración de antioxidantes, tenderemos a evitar que nuestro organismo se desgaste más rápidamente.

La consecuencia de esto será un menor riesgo de padecer enfermedades degenerativas como puede ser el Alzheimer.

Cuando dejamos de ingerir carnes, también dejamos de introducir grasas saturadas y colesterol en nuestro cuerpo, aportando de esta forma fibra soluble. ¿En qué se traduce esto? En un menor riesgo de sufrir enfermedades cardiovasculares como infartos o ateroesclerosis.

Varios estudios han demostrado que las mujeres que son vegetarianas tienen un menor riesgo de sufrir cáncer de mama.

Además, los datos reflejan que este tipo de cáncer es menor en lugares donde el consumo de carne no está tan extendido, como podrían ser los países del sudeste asiático.

Está comprobado que las dietas que son ricas en carnes eliminan grandes cantidades de ácido úrico y oxalato para los riñones, lo que conlleva a la formación de cálculos renales (mi caso).

Por este motivo, la dieta vegetariana consigue que los pacientes propensos a sufrir formaciones de cálculos renales puedan prevenirlas eficazmente.

Asimismo, una vez disminuido el consumo carne, desciende tanto el nivel de grasas saturadas como el de colesterol, evitando la litiasis biliar.

El calcio se obtiene fácilmente de alimentos de origen vegetal como las almendras, brócoli, repollo, tofu, higos secos o sésamo, legumbres como las alubias o los garbanzos, pan integral, acelgas, espinacas, alcachofas, espárragos…

Pero hoy en día encontramos una variada y amplia oferta de leches vegetales con un alto contenido en calcio y otros nutrientes, como la leche de soja, de avena, de almendras, de arroz o nueces, entre otras. Además estas leches nos ofrecen otros grandes beneficios como son: no contener lactosa ni colesterol, ser bajas en grasas, tener un elevado porcentaje de grasas mono y poliinsaturadas beneficiosas para el corazón, un alto contenido en vitamina B y una equilibrada relación entre el sodio y el potasio.

La carne es indispensable.

¡FAAAAALSO! No cabe duda que la carne es una gran fuente proteínica y además concentra todos los aminoácidos esenciales que requiere nuestro organismo, que nosotros obtenemos a través de animales herbívoros, conviene recordar (¿por qué matar al mensajero?). Pero no hay que olvidar la otra cara de la carne: potencia el colesterol en la sangre, la hipertensión, las dolencias cardíacas e incluso, y es un motor para desarrollar células cancerígenas. De todo ello se deduce que una dieta vegana saludable y nutricionalmente equilibrada, asegura una serie de beneficios para la salud y, por consiguiente, una excelente prevención ante muchas enfermedades y pandemias. Los veganos generalmente tienen niveles más bajos tanto de colesterol como de presión arterial y tienen un menor riesgo de sufrir diabetes o enfermedades isquémicas.

Hay deportistas de élite, como Serena Williams, Lewis Hamilton, Novak Djokovic o Kyrie Irving que afirman que una dieta a base de plantas les aporta una mayor energía y una mejor «performance deportiva», y yo, que llevo como vegetariano más de dos años, también puedo confirmarlo. De hecho, mi conversión fue motivada principalmente por la salud, y desde entonces, no he vuelto a tener rastro de los problemas que tuve en mi anterior dieta omnívora-carnista.

Los alimentos veganos son muy caros.

¡FALSO! En el ticket de la compra ¿junto a que alimentos suelen aparecer las cifras más altas? Sin duda siempre al lado de las carnes, quesos, pescados y mariscos. ¡Todo eso que se ahorran los veganos! Por el contrario, dentro de los clásicos alimentos veganos, nos encontramos legumbres, pastas, arroces, hortalizas y verduras, tofu… todos ellos bastante económicos. En cuanto a la leche, es cierto que las ecológicas de origen vegetal suelen ser más costosas que las de vaca de gran producción (recordemos que la leche animal hay que dejar de consumarla a partir de los 2 años, y que si la mezclas con café ademas puede producir cáncer), pero es evidente que merece pagar un poco más a cambio de salud y conciencia medioambiental.

Los veganos no engordan.

Ja, ja, ja ¡FALSO! Una dieta vegana no sólo no sirve para adelgazar, sino que incluso puede engordar. Hay que tener en cuenta que la dieta vegetariana o vegana no es forzosamente baja en grasa, por lo que no garantiza la pérdida de peso. Además hay otros factores que hay que tener en cuenta: si una persona vegana está estresada, puede retener muchos líquidos y de ese modo engordar; si se come rápido y no se mastica bien, habrá un mal proceso digestivo, menor eliminación y en consecuencia, se engordará, y lo mismo ocurrirá si la dieta no va acompañada de un ejercicio físico regular. Por otro lado, uno de los componentes que más provoca ganar peso es el azúcar, ingrediente apto para los veganos.

Lo que sí es una realidad es que generalmente un vegano que se alimenta de forma saludable sin abusar de azúcares, fritos, etc… podrá mantener un buen peso porque ayuda a la depuración de su organismo eliminando con mayor facilidad los tóxicos.

Otro equívoco es afirmar que a los vegetarianos y veganos les cuesta ganar masa muscular, ya que si en sus dietas se incluyen cereales complementados con suplementos proteínicos como el guisante o la proteína de aislado de soja, tendrán un aporte proteínico de gran valor para mantenerla en perfecta forma sin necesidad de ingerir carne ni huevos.

La dieta vegana no es apta para niños y embarazadas.

¡FALSO! Son muchos los detractores de las dietas veganas en niños, sin embargo hemos de señalar que durante los 4 o 6 primeros meses de vida, la alimentación perfecta es la leche materna –sea o no la madre vegana- obtienen de ella muchos beneficios, incluyendo anticuerpos que protegen ante enfermedades infecciosas y un menor riesgo de contraer alergias. En el primer año de vida, aunque la incidencia de la anemia ferropénica es similar en niños veganos y no veganos, no está de más dar una suplementación con vitamina B12 y hierro. Mientras que por lo que respecta al ácido fólico, está demostrado que su carencia es menor en niños vegetarianos y veganos que en omnívoros.

En cualquier caso, los niños pueden llevar una dieta vegana equilibrada, debidamente planificada y, a ser posible, bajo el asesoramiento de un buen nutricionista conocedor de la materia.

Motivaciones del vegetarianismo

Adoptar una dieta vegetariana habitualmente se debe a tres posibles motivaciones o argumentos:

- Salud. No es un secreto para nadie los riesgos para la salud que significan las carnes rojas, especialmente vacunas y porcinas. Su contenido graso es enorme, y se las ha vinculado con la incidencia de cáncer y de diabetes. Una dieta vegetariana podría huirle a dichos riesgos.

- Ecología. La ganadería extensiva es, en muchos casos, una fuente de contaminación importante: no sólo por la cantidad de desperdicios que significa, sino porque el ganado es tratado con antibióticos, aditivos, hormonas y otros productos sintéticos que, a la larga, ocasionan daños a la especie, a los consumidores y al medio ambiente.

- Ética.Dadas las horrendas condiciones en que muchos animales de cría son tratados en granjas intensivas y mataderos, muchas personas prefieren ejercer una oposición pasiva al sistema al no consumir sus productos, mayormente carnes rojas y pollos.

Hasta Religión. Algunas religiones estipulan el vegetarianismo como un mandamiento para sus fieles, como es el caso de la religión hinduista, jainista, budista o adventista. Recordemos también que las religiones abrahámicas (cristiana, judía, árabe) tienen en sus antiguas escrituras la prohibición de comer carne de animal por el mismísimo Jahvé. Sin embargo, en el Nuevo Testamento todas estas prohibiciones son claramente retiradas en "boca" de su querido autoproclamado hijo Yoshúa, que le contradice, curioso ¿verdad?: “Nada hay fuera del hombre que, entrando en él, pueda contaminarle; sino lo que sale del hombre, eso es lo que contamina al hombre. Marcos 7:15”. Díganme entonces ¿Quién tiene razón?

Vegetarianos por el mundo.

La India es el país con mayor proporción de vegetarianos del mundo (un 40%), sin duda debido a las motivaciones religiosas que supone el hinduismo, cuando no a los márgenes de pobreza de las clases desfavorecidas. Recordemos que en ese país la vaca es un animal sagrado.

En los países occidentales el porcentaje es muy inferior, aunque en reciente crecimiento.

Reino Unido, por ejemplo, es uno de los países occidentales con mayor cantidad de vegetarianos, que ascienden a un 7% de la población (unos cuatro millones de personas), superado sólo por Alemania con un 8 a 9%, cifras muy por encima de la española, por ejemplo, con apenas 0,5% (no más de 200.000 personas).

Se estima que un 6,7% de la población mundial es vegetariana, de acuerdo a Vegetarian Resource Group en 2006.

Conclusión: ¿Es saludable ser vegetariano?

Who wins? Parece clara la respuesta viendo las evidencias, sin embargo ya hemos visto los porcentajes de vegetarianos en España, donde hasta hace poco médicos y nutricionistas (yo me formé en nutricionismo precisamente para librarme de estos prejuicios) seguían defendiendo que la carne era necesaria y no se podía vivir sin ella (es lo que les enseñan en las facultades). Básicamente tenemos un adoctrinamiento desde que nacemos basado en las ventajas del cárnico con infinitud de sesgos históricos, dogmas tradicionales y hasta pseudocientíficos, que miran para otro lado cuando nos muestran las consecuencias claras de su consumo. No es lo único, cuando ves doctores obesos, alcohólicos y fumadores entiendes que algo falla.

Cualquier modelo de dieta posee sus beneficios y desventajas, si tomamos en consideración la tendencia de nuestra especie a ser omnívoros, es decir, consumir alimentos tanto de origen vegetal como animal.

Sin embargo, la OMS hace años que advierte sobre los riesgos a la salud inherentes a las dietas ricas en grasas, sobre todo en carnes rojas, por lo que una opción vegetariana podría ser alternativa al riesgo de arteriosclerosis, cáncer y diabetes que entrañan las carnes animales.

No obstante, es necesario emprender una dieta vegetariana con seriedad e información, para poder suplir apropiadamente los nutrientes básicos que las carnes proveen.

Del mismo modo, se puede emprender una dieta vegetariana que excluya las carnes rojas pero no todo el pescado y algunos lácteos, dependiendo del caso de cada uno, sea por la necesidad de otros nutrientes proteicos poco abundantes en el mundo vegetal o que no se puedan adquirir de otra manera. Va en la necesidad y la ética de cada uno, pero lo más importante, y esto vale para cualquier tema, es estar informado.

Referencias:

- “Vegetarianismo” en Wikipedia.

- “Dieta vegetariana” en MedlinePlus.

- “Vegetarianismo: ¿Qué modalidades hay y cuáles son sus diferencias?” en Revista Hola.

- “¿Qué es ser vegetariano?” en ABCdesevilla.

- “Vegetariano” en Cuídate Plus.

- “El vegetarianismo… ¿es saludable?” en Fundación Bengoa.

- “¿Es más sano ser vegetariano?” en El Comidista del diario El País.

- “¿Por qué la gente se hace vegetariana?” en TeensHealth.

- "vitaminas.org.es/vitamina-b12-alimentos”

- "buenoyvegano.com/2018/02/27/desmontando-mitos-del-veganismo"

- "caracteristicas.co/vegetarianismo"